این مقاله مروری جامع بر تعریف حملات انسان در وسط ارائه می دهد و انواع مختلف مرتبط با آن ها را بررسی می کند. ما به طور کامل خطرات ناشی از این حملات را بررسی خواهیم کرد و چندین مثال گویا را ارائه خواهیم داد. با پایان این مقاله، شما درک کاملی از مکانیزم حملات انسان در وسط و همچنین راهبردهایی برای تشخیص و پیشگیری از آن ها خواهید داشت.

- 1. حمله Man-in-the-Middle (MITM) چیست؟

- 2. تهدید ناشی از حملات انسان در وسط

- 3. انواع حملات Man-in-the-Middle

- 4. دسته های اولیه حملات MITM عبارتند از:

- 5. مواردی از حملات Man-in-the-Middle

- 6. چه کسی در معرض خطر حملات Man-in-the-Middle قرار دارد؟

- 7. حمله انسان در وسط چگونه عمل می کند؟

- 8. ابزارهای محبوب حمله Man-in-the-Middle

- 9. سه شرکت کننده اصلی در حمله مرد میانی چه کسانی هستند؟

- 10. چه عواملی در حمله مرد میانی نقش دارند؟

- 11. عواقب حمله مرد میانی چیست؟

- 12. شرط اساسی برای موفقیت یک حمله مرد میانی چیست؟

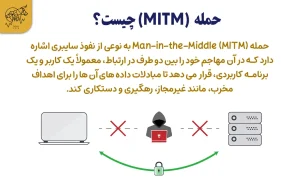

حمله Man-in-the-Middle (MITM) چیست؟

حمله Man-in-the-Middle (MITM) به نوعی از نفوذ سایبری اشاره دارد که در آن مهاجم خود را بین دو طرف در ارتباط، معمولاً یک کاربر و یک برنامه کاربردی، قرار می دهد تا مبادلات داده های آن ها را برای اهداف مخرب، مانند غیرمجاز، رهگیری و دستکاری کند.

با قرار دادن مخفیانه خود بین کاربر و یک سیستم قانونی، مانند یک وب سایت یا برنامه، مهاجم می تواند به راحتی اطلاعات حساس را ضبط کند. کاربر اغلب به این باور می رسد که فقط با یک سایت قابل اعتماد درگیر است، در نتیجه ناخواسته اعتبار ورود، جزئیات مالی یا سایر داده های حساس را ارائه می دهد.

مجرمان سایبری ممکن است با وارد کردن خود به اینترنت، ارتباطات را استراق سمع کنند یا از طریق تکنیک هایی مانند جعل وب سایت، جعل هویت یکی از طرفین باشند. هنگامی که کاربران اطلاعات ورود یا سایر داده های خود را وارد می کنند، مهاجم می تواند این اطلاعات را برای سرقت هویت، دسترسی غیرمجاز به حساب ها، انجام خرید یا انتقال وجه یا نفوذ به شبکه یک سازمان به دست آورد.

تهدید ناشی از حملات انسان در وسط

حملات انسان در وسط خطر قابل توجهی برای افراد ایجاد می کند زیرا مجرمان سایبری را قادر می سازد اطلاعات محرمانه از جمله نام کاربری، رمز عبور، جزئیات کارت اعتباری و اطلاعات حساب بانکی را رهگیری کنند. این تهدید به ویژه موذیانه است زیرا کاربران از حضور واسطه ای که ارتباط آن ها با برنامه را به خطر می اندازد، بی اطلاع می مانند و اجازه می دهد داده های آن ها به یک موجود مخرب هدایت شود.

هنگامی که هکرها این اطلاعات حساس را به دست می آورند، می توانند اعتبار حساب را تغییر دهند، وجوه را اختلاس کنند یا تراکنش های غیرمجاز را انجام دهند. به دلیل ماهیت گسترده این حملات، عاملان اغلب مؤسسات مالی، خرده فروشان آنلاین و مشتریان پلتفرم های نرم افزار به عنوان سرویس (SaaS) را هدف قرار می دهند.

تحقیقات نشان می دهد که تقریباً 58 درصد از تمام پست ها در انجمن های مجرمانه و بازارها شامل اطلاعات بانکی است که از طریق حملات مرد میانی یا روش های دیگر به دست آمده است. علاوه بر این، این حملات اغلب به عنوان یک گام مقدماتی در کمپین های پیچیده تهدید دائمی پیشرفته (APT) در سازمان ها استفاده می شوند. مجرمان سایبری با دسترسی به اعتبار یک کاربر برای برنامه های خاص، می توانند از چندین آسیب پذیری در سطح حمله سوء استفاده کنند و در نهایت به کل شبکه نفوذ کنند تا داده های شرکت را استخراج کنند، محیط های عملیاتی را مختل کنند یا کنترل کل زیرساخت فناوری اطلاعات را به دست بگیرند.

انواع حملات Man-in-the-Middle

حمله مرد میانی در حوزه امنیت سایبری به هر موقعیتی اطلاق می شود که در آن یک عامل مخرب خود را بین یک کاربر و یک موجودیت هدف، مانند یک شبکه، وب سایت یا برنامه قرار می دهد و قصد دارد اطلاعات حساس را به دست آورد. تکنیک هایی که این هکرها برای جمع آوری چنین اطلاعاتی به کار می گیرند، می تواند متفاوت باشد، اغلب با استفاده از اشکال مختلف جعل، که شامل جعل هویت موجودیت ها یا وب سایت های آنلاین قابل اعتماد است.

دسته های اولیه حملات MITM عبارتند از:

1. جعل IP: در این سناریو، یک مجرم سایبری آدرس پروتکل اینترنت (IP) مرتبط با وب سایت، آدرس ایمیل یا دستگاه را تغییر می دهد و در نتیجه جعل هویت موجودیت را جعل می کند. این فریب کاربر را به این باور می رساند که با یک منبع قانونی درگیر است، در حالی که در واقعیت، آن ها اطلاعات را به یک فرد مخرب منتقل می کنند.

2. جعل DNS: این نوع حمله شامل یک هرزنامه است که یک وب سایت تقلبی ایجاد و مدیریت می کند که برای کاربر شبیه یک سایت آشنا است. هدف مهاجم با هدایت کاربران به این سایت جعلی، جمع آوری اطلاعات کاربری یا سایر اطلاعات حساس است.

3. جعل HTTPS: کاربران اغلب تصور می کنند که وب سایتی که از پروتکل انتقال ابرمتن امن (HTTPS) استفاده می کند، رمزگذاری داده های آن ها را تضمین می کند. با این حال، ممکن است ناآگاهانه به یک سایت HTTP غیر ایمن هدایت شوند و مجرمان را قادر می سازد تا بر تعاملات آن ها نظارت داشته باشند و اطلاعات را استخراج کنند.

4. ربودن ایمیل: در این حمله، مجرمان به حساب های ایمیل شرکت های بانکی یا کارت اعتباری دسترسی غیرمجاز پیدا می کنند و به آن ها اجازه می دهد تراکنش ها را مشاهده کرده و داده های حساس را سرقت کنند. آن ها همچنین ممکن است از حساب ایمیل در معرض خطر یا یک آدرس ایمیل جعلی اندکی تغییر یافته برای صدور دستورالعمل های جعلی به مشتریان استفاده کنند، مانند هدایت آن ها به انتقال وجه به حساب جدید.

5. استراق سمع Wi-Fi: مجرمان سایبری ممکن است شبکه های Wi-Fi عمومی یا نقاط اتصالی ایجاد کنند که شبیه کسب و کارهای اطراف یا سایر نهادهای مورد اعتماد باشد. هنگامی که کاربران به این شبکه ها متصل می شوند، فعالیت ها و اطلاعات حساس آن ها قابل رهگیری است.

6. SSL Hijacking: این یک توسعه از جعل HTTPS است که در آن یک هکر پروتکل لایه سوکت های امن (SSL) را که مسئول رمزگذاری اتصالات HTTPS است، رهگیری می کند. این به مهاجم اجازه می دهد تا داده های کاربر ارسال شده بین کاربر و سرور را ضبط کند.

7. Session Hijacking: این حمله معروف شامل کنترل یک جلسه کاربر پس از احراز هویت کاربر است که به مهاجم اجازه می دهد هویت کاربر را جعل کند و به اطلاعات آن ها دسترسی غیرمجاز داشته باشد.

مواردی از حملات Man-in-the-Middle

حملات Man-in-the-Middle هم برای کسب و کارها و هم برای مشتریان آن ها یک تهدید جدی است. در زیر چندین نمونه قابل توجه از حملات MITM وجود دارد که به طور قابل توجهی سازمان های مختلف را تحت تأثیر قرار داده است:

در سال 2017، Equifax یک نقض بزرگ داده را تجربه کرد که اطلاعات شخصی بیش از 143 میلیون نفر را در ایالات متحده به خطر انداخت. در پاسخ، این شرکت یک وب سایت به نام equifaxsecurity2017.com راه اندازی کرد تا به مشتریان در تعیین اینکه آیا داده هایشان تحت تأثیر قرار گرفته است یا خیر کمک کند. با این حال، این سایت از یک گواهی SSL مشترک استفاده می کند که توسط وب سایت های متعدد دیگری نیز استفاده می شود. این آسیب پذیری امکان جعل DNS و جعل SSL را فراهم می آورد که منجر به هدایت مجدد کاربران به یک سایت جعلی یا رهگیری داده ها از سایت قانونی می شود. در نهایت، 2.5 میلیون مشتری تحت تأثیر این حملات انسان میانی قرار گرفتند و تعداد کل افراد آسیب دیده در ارتباط با حادثه Equifax را به 145.5 میلیون رساند.

در یک حادثه جداگانه در سال 2014، لنوو لپ تاپ هایی را که از قبل با ابزارهای تبلیغاتی Superfish Visual Search نصب شده بودند، توزیع کرد. این ابزار تبلیغاتی ایجاد و نمایش تبلیغات در صفحات وب رمزگذاری شده را فعال می کند و اجازه می دهد تا گواهی های SSL را تغییر دهند، بنابراین به مهاجمان اجازه می دهد به فعالیت های وب و اعتبار ورود کاربران در حین مرور با کروم یا اینترنت اکسپلورر دسترسی داشته باشند. پس از کشف این آسیب پذیری، شرکت های نرم افزار امنیتی مانند مایکروسافت و مک آفی با لنوو همکاری کردند تا در عرض چند روز به روزرسانی های نرم افزاری را برای حذف بدافزار Superfish پیاده سازی کنند.

چه کسی در معرض خطر حملات Man-in-the-Middle قرار دارد؟

افراد و سازمان ها به طور یکسان در معرض حملات Man-in-the-Middle (MITM) هستند. مصرف کنندگان ممکن است به طور ناخواسته به شبکه های Wi-Fi جعلی متصل شوند، به وب سایت های تقلبی دسترسی پیدا کنند یا با حساب های ایمیل در معرض خطر درگیر شوند و در نتیجه اطلاعات شخصی خود را در معرض سرقت و سوء استفاده احتمالی قرار دهند. این خطر به ویژه برای کاربران پلتفرم هایی که به اعتبار ورود به سیستم یا مدیریت داده های مالی حساس نیاز دارند، آشکار است.

از سوی دیگر، کسب و کارهایی که وب سایت ها و برنامه های کاربردی تعاملی را اداره می کنند، مقادیر قابل توجهی از داده های مشتریان را در خود جای داده اند. عواقب یک حمله MITM می تواند منجر به اختلالات عملیاتی شود و فرآیند بازیابی متعاقب آن – پرداختن به مسئولیت های قانونی و بازگرداندن شهرت نام تجاری – مستلزم سرمایه گذاری شرکت ها در استراتژی های شناسایی و پیشگیری قوی در برابر چنین حملاتی است.

حمله انسان در وسط چگونه عمل می کند؟

حمله Man-in-the-Middle از طریق یک روش دو مرحله ای عمل می کند: رهگیری و رمزگشایی.

رهگیری

در مرحله رهگیری، مهاجم به دنبال این است که خود را بین مشتری و سرور قرار دهد که معمولاً شامل یک کاربر و یک برنامه وب می شود. بسته به نوع خاص حمله انسان در وسط، مهاجم ممکن است از تاکتیک های مختلفی استفاده کند، از جمله:

– ایجاد یک شبکه وای فای ناامن یا هات اسپات در یک منطقه عمومی، ترغیب افراد به اتصال و افشای ناخواسته اطلاعات خود.

– دسترسی به یک شبکه Wi-Fi با بهره برداری از یک رمز عبور ضعیف یا استفاده از یک sniffer بسته برای نظارت بر ترافیک، شناسایی آسیب پذیری ها و مکان یابی اهداف بالقوه.

– ایجاد یک وب سایت تقلبی با تنظیمات DNS دستکاری شده، هدایت کاربران از طریق طرح های فیشینگ یا هدایت مجدد آن ها از سایت HTTPS قانونی.

– تغییر پروتکل های IP برای فریب کاربران برای تغییر رمز عبور یا ورود به یک برنامه تقلبی.

رمزگشایی

هنگامی که اهداف شناسایی و به دام افتادند، مجرمان سایبری از ابزارهای جمع آوری داده استفاده می کنند تا هر گونه اعتبار ورود و فعالیت وب را به خودشان بازگردانند و متعاقباً اطلاعات را در قالبی قابل درک رمزگشایی می کنند. در مرحله رمزگشایی، داده های رهگیری شده برای مهاجم قابل عمل می شود.

به عنوان مثال، مجرم سایبری ممکن است از جزئیات ورود به سیستم به دست آمده از وب سایت تقلبی برای دسترسی به سایت قانونی استفاده کند. این می تواند آن ها را قادر سازد رمز عبور کاربر را تغییر دهند، داده های مالی مهم را به سرقت ببرند، یا از اعتبارنامه های طرح های طولانی مدت مانند نفوذ به یک شبکه شرکتی یا اجرای یک حمله گسترده تر استفاده کنند.

ابزارهای محبوب حمله Man-in-the-Middle

ابزارهای اتوماسیون و اطلاعاتی که معمولاً توسط مجرمان سایبری، محققان و متخصصان فناوری اطلاعات به کار می روند، برای هدف گیری یا انجام تست نفوذ در یک محیط فناوری اطلاعات ضروری هستند. در درجه اول، نرم افزار Man-in-the-Middle (MITM) کاربران را قادر می سازد تا شبکه ها را برای آسیب پذیری ها اسکن کرده و رمزهای عبور ضعیف را شناسایی کنند. از جمله پرکاربردترین ابزارهای حمله MITM عبارتند از:

Ettercap: برنامه ای متن باز که برای تجزیه و تحلیل پروتکل های شبکه، میزبان ها و فعالیت ها طراحی شده است. این قابلیت رهگیری ترافیک شبکه، گرفتن اعتبار و رمزگشایی اطلاعات رمز عبور را دارد.

dSniff: مجموعه ای جامع از ابزارها برای تجزیه و تحلیل رمز عبور و شبکه که به کاربران اجازه می دهد رمزهای عبور، محتوای ایمیل و فایل ها را استخراج کنند، ترافیک شبکه را رهگیری کنند و از طریق تغییر مسیر HTTPS حملات Man-in-the-Middle را اجرا کنند.

Cain and Abel: در ابتدا به عنوان یک ابزار بازیابی رمز عبور توسعه داده شد، اما به یک نرم افزار شناسایی و تجزیه و تحلیل بسته ها تبدیل شده است که امنیت شبکه را ارزیابی می کند و جعل می کند، در حالی که قادر به اجرای حملات سایبری مختلف از جمله حملات brute force است.

نحوه شناسایی حملات انسان در وسط

در حالی که پیشگیری از حملات انسان در وسط (MITM) مطلوب ترین نتیجه است، تشخیص سریع چنین تهدیداتی واکنش موثر و سریع را تسهیل می کند. در زیر چندین شاخص و روش برای تشخیص حملات Man-in-the-Middle آورده شده است:

تجربه خدمات کند یا قطع شده: اگر کاربر هنگام تلاش برای ورود به حساب کاربری با وقفه های زمانی مکرر مواجه شود، ممکن است نشان دهد که یک فرد غیرمجاز جلسه را برای گرفتن اطلاعات کاربری مختل می کند. علاوه بر این، ممکن است این سرویس به دلیل جعلی بودن و پیکربندی نادرست در مقایسه با یک وب سایت یا برنامه قانونی، تاخیرهای قابل توجهی داشته باشد.

توجه به وب سایت ها یا آدرس های ایمیل غیرمعمول: اختلافات جزئی، مانند تغییرات جزئی در نویسه های URL نمایش داده شده در نوار آدرس مرورگر، ممکن است نشانه ای از یک حادثه جعل DNS باشد. علاوه بر این، یکی از روش های ربودن ایمیل شامل هرزنامه ای است که از دامنه ای استفاده می کند که بسیار شبیه دامنه قانونی برای ارسال و دریافت ارتباطات یا اجرای دستورات است.

پیاده سازی تکنیک های بازرسی بسته ها: تکنیک هایی مانند بازرسی بسته عمیق (DPI) را می توان برای بررسی دقیق ترافیک شبکه برای فعالیت های نامنظم، مانند اسکن غیرمجاز برای آسیب پذیری ها یا رهگیری ترافیک داده، مورد استفاده قرار داد.

اتصال به شبکه ها یا وب سایت های WiFi ناامن: کاربران ممکن است به طور ناخواسته به یک شبکه WiFi با برچسب «ناامن» متصل شوند، که می تواند تاکتیکی باشد که در حمله MITM برای جذب دستگاه ها استفاده می شود. علاوه بر این، کاربران ممکن است قصد دسترسی به یک وب سایت خاص را داشته باشند که به دلیل امنیت HTTPS آن شناخته شده است، اما خود را به یک سایت HTTP غیر ایمن هدایت می کنند.

مفاهیم کلیدی مرتبط با حملات MITM

برای درک بهتر حملات Man-in-the-Middle (MITM)، آشنایی با مفاهیم زیر ضروری است:

جعل: این تکنیک اغلب در حملات MITM به کار می رود، که در آن یک موجودیت قابل اعتماد، مانند یک وب سایت یا آدرس IP، برای فریب دادن هدف و جلب اعتماد آن ها به عنوان دیگری ظاهر می شود.

ربودن: این به روش های مورد استفاده در حملات MITM اشاره دارد که در آن مهاجم کنترل کامل یک حساب ایمیل، وب سایت یا اتصال SSL را به دست می آورد و از این طریق خود را بین کاربر و سیستم قرار می دهد.

فیشینگ: معمولاً از طریق ایمیل یا وب سایت ها اجرا می شود، این تاکتیک اغلب در حملات MITM استفاده می شود، جایی که یک هرزنامه یا عامل مخرب با جعل هویت یک منبع قابل اعتماد یا سایت قانونی به دنبال به دست آوردن اطلاعات حساس یا توزیع بدافزار است.

استراق سمع: این جنبه از فرآیند حمله MITM شامل یک هکر موفق است که انتقال داده ها و ارتباطات بین دو کاربر یا بین کاربران و سرویس ها را رهگیری می کند.

چگونه StrongDM حفاظت از حمله MITM را ساده می کند؟

پلتفرم StrongDM Zero Trust Privileged Access Management (PAM) یک راه حل جامع برای احراز هویت متمرکز، مدیریت مجوزها و مشاهده منابع ارائه می دهد. این امر به مدیران امکان می دهد تا به طور مؤثر بر شبکه ها، برنامه ها و کاربران خود نظارت کنند و در عین حال اقدامات امنیت سایبری قوی را که برای کاهش حملات انسان در وسط (MITM) طراحی شده است، اجرا کنند.

از طریق ادغام احراز هویت چند عاملی (MFA)، ابزارهای دسترسی از راه دور ایمن، و استفاده از امضاهای درخواستی که زمان و محتوای درخواست های برنامه مشتری را تأیید می کند، StrongDM به پیشگیری و شناسایی حملات MITM کمک می کند و در نتیجه در برابر داده ها محافظت می کند. رهگیری این می تواند در ارتباط با راه حل های VPN موجود عمل کند یا به عنوان یک جایگزین کامل عمل کند. به علاوه، سازمان ها می توانند مدل دسترسی حداقلی را بر اساس نقش ها و تأییدیه های تعریف شده اعمال کنند، در حالی که به طور مداوم داده ها را برای نظارت بر فعالیت و تجزیه و تحلیل وبلاگ جمع آوری می کنند.