در دنیای دیجیتال امروز، امنیت اطلاعات بیش از پیش حائز اهمیت است. الگوریتم SHA-256 به عنوان یکی از پایههای امنیتی در فناوریهای نوین مانند بلاکچین و ارزهای دیجیتال شناخته میشود.اما الگوریتم SHA-256 چیست و چگونه کار میکند؟ در این مقاله، ما به بررسی عمیق این الگوریتم میپردازیم و کاربردهای آن را در دنیای بلاکچین و ارزهای دیجیتال مورد کاوش قرار میدهیم.

- 1. نمایی کلی از الگوریتم SHA 256

- 2. مفهوم الگوریتم SHA-256

- 3. مراحل عملکرد الگوریتم SHA-256

- 4. ویژگیها و خصوصیات الگوریتم SHA-256

- 5. کاربردهای الگوریتم SHA-256

- 6. نقش الگوریتم SHA-256 در بلاکچین

- 7. تاثیر الگوریتم SHA-256 در ارزهای دیجیتال

- 8. مزایا و معایب الگوریتم SHA-256

- 9. چالشها و محدودیتهای SHA-256

نمایی کلی از الگوریتم SHA 256

الگوریتم SHA-256 ، که مخفف Secure Hash Algorithm 256-bit است، یکی از معروفترین توابع هش رمزنگاری در جهان است. این الگوریتم، که بخشی از خانواده توابع هش SHA-2 میباشد، به دلیل امنیت بالا و کارایی قابل توجهاش در میان متخصصان امنیتی و توسعهدهندگان نرمافزار شهرت دارد.

در حوزه بلاک چین، SHA-256 نقش حیاتی ایفا میکند. این الگوریتم برای ایجاد تمامیت دادهها و تأیید اصالت آنها استفاده میشود. هر بلاک در زنجیره بلاکچین حاوی یک هش SHA-256 است که بلاکهای قبلی را به هم متصل میکند، این امر باعث میشود تغییر یا دستکاری در دادههای ثبتشده تقریباً غیرممکن شود.

در دنیای ارزهای دیجیتال، SHA-256 به عنوان بخشی از فرآیند استخراج ارزهایی مانند بیتکوین به کار میرود. ماینرها با استفاده از این الگوریتم، تراکنشهای جدید را به بلاکهای موجود اضافه کرده و با تأیید صحت آنها، پاداش هایی را به دست میآورند. این فرآیند نه تنها به حفظ امنیت شبکه کمک میکند بلکه به توزیع عادلانهتر ارزهای دیجیتال نیز منجر میشود.

در ادامه این مقاله، ما به بررسی دقیقتر الگوریتم SHA-256 و نحوه عملکرد آن در اکوسیستمهای بلاکچین و ارزهای دیجیتال خواهیم پرداخت.

پس با ما همراه ما باشید تا با یکی از مهمترین اجزای امنیت دیجیتال آشنا شوید.

[irp posts=”12573″ name=”آموزش ترید ارز دیجیتال از صفر تا صد | دوره ارز دیجیتال رایگان”]

مفهوم الگوریتم SHA-256

الگوریتم SHA-256، که بخشی از خانواده استانداردهای رمزنگاری SHA-2 است، به عنوان یک تابع هش رمزنگاری شناخته شده است که توسط سازمان ملی استاندارد و فناوری (NIST) توسعه یافته است. این الگوریتم با گرفتن دادههای ورودی و تبدیل آنها به یک خروجی ثابت 256 بیتی، اطمینان از تمامیت دادهها را فراهم میکند.

تاریخچه الگوریتم SHA-256 به سال 2001 بازمیگردد، زمانی که به عنوان بخشی از خانواده SHA-2 معرفی شد. این الگوریتم به منظور جایگزینی برای SHA-1 طراحی شده بود، که پیشتر نشانههایی از ضعفهای امنیتی در آن شناسایی شده بود.SHA-256 با ارائه یک هش طولانیتر و پیچیدهتر، امنیت بیشتری را در برابر حملات بروت فورس و تکنیکهای رمزنگاری پیشرفته فراهم میآورد.

پیشفرضهای ابتدایی برای الگوریتم SHA-256 شامل اصولی چون تصادفی بودن (Randomness)، دشواری پیشبینی (Unpredictability)، و مقاومت در برابر تغییرات (Resistance to Modification) است.

این ویژگیها اطمینان میدهند که حتی تغییر کوچکی در دادههای ورودی، تغییر قابل توجهی در خروجی هش ایجاد میکند، که این امر به نوبه خود امنیت دادهها را در برابر تلاشهای نفوذ و دستکاری تضمین میکند.

مراحل عملکرد الگوریتم SHA-256

الگوریتم sha-256 algorithm یکی از پیشرفتهترین و امنترین توابع هش رمزنگاری است که در بسیاری از کاربردهای امنیتی مورد استفاده قرار میگیرد. این الگوریتم از چندین مرحله پیچیده برای تبدیل دادههای ورودی به یک خروجی هش 256 بیتی استفاده میکند.

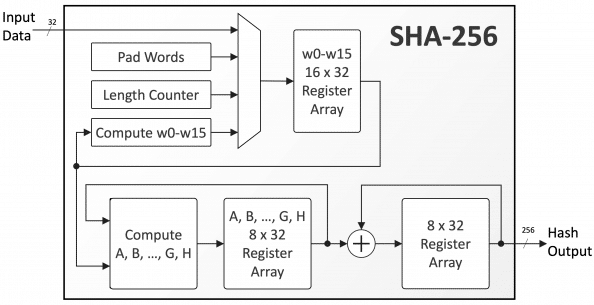

نمای کلی از نحوه عملکرد الگوریتم SHA-256

طول بلوک در الگوریتم SHA-256، 512 بیت است. این بدان معناست که دادههای ورودی به بلوکهای 512 بیتی تقسیم شده و هر بلوک به صورت جداگانه پردازش میشود. این فرآیند شامل اعمال یک سری توابع ریاضی و منطقی است که به افزایش امنیت کمک میکند و اطمینان حاصل میکند که خروجی هش کاملاً منحصر به فرد باشد.

مشخصههای فنی دیگر الگوریتم SHA-256 شامل استفاده از توابع منطقی مانند AND, OR, NOT و XOR، همراه با توابع جمع مدولار و چرخشهای بیتی است. این توابع به طور مشخص برای اطمینان از اینکه هر تغییر کوچک در دادههای ورودی منجر به تغییرات قابل توجهی در خروجی هش میشود، طراحی شدهاند.

در مقایسه با الگوریتمهای رمزنگاری دیگر، SHA-256 به دلیل طول هش بزرگتر و فرآیندهای پیچیدهتر، امنیت بالاتری را ارائه میدهد. به عنوان مثال، در مقایسه با SHA-1، SHA-256 مقاومت بیشتری در برابر حملات کولیژن دارد و از این رو، برای کاربردهایی که نیاز به سطح بالایی از امنیت دارند، ترجیح داده میشود.

این الگوریتم به دلیل ویژگیهای امنیتی قوی و قابلیت اطمینان بالا، به یکی از مهمترین ابزارها در زمینه امنیت دیجیتال تبدیل شده است.

ویژگیها و خصوصیات الگوریتم SHA-256

الگوریتم SHA-256 به دلیل ویژگیهای امنیتی قوی و قابلیت اطمینان بالا، به عنوان یکی از مهمترین ابزارهای رمزنگاری در دنیای دیجیتال شناخته شده است. این الگوریتم با استفاده از مکانیزمهای پیچیده، تضمین میکند که دادههای ورودی به صورت امن تبدیل به هشهای منحصر به فرد شوند.

در این بخش، ما به بررسی برخی از مهمترین ویژگیها و خصوصیات الگوریتم SHA-256 میپردازیم.

مقاومت در برابر حملات کولیژن: یکی از مهمترین ویژگیهای SHA-256، مقاومت آن در برابر حملات کولیژن است. این به این معناست که پیدا کردن دو داده ورودی متفاوت که به یک هش مشابه منجر شوند، بسیار دشوار است.

پنهانکاری: ویژگی پنهانکاری به این معناست که از خروجی هش نمیتوان به دادههای ورودی اصلی پی برد. این ویژگی برای حفظ حریم خصوصی در تراکنشهای بلاکچین و ارزهای دیجیتال حیاتی است.

Avalanche Effect: این ویژگی به این معناست که تغییر اندکی در دادههای ورودی، تغییرات گسترده و غیرقابل پیشبینیای در خروجی هش ایجاد میکند. این امر به افزایش امنیت کمک میکند و تلاشهای نفوذ و دستکاری را بیاثر میسازد.

سرعت پردازشSHA-256 : برای پردازش سریع دادهها طراحی شده است، که این امر آن را برای استفاده در سیستمهایی که نیاز به پردازش تعداد زیادی تراکنش دارند، ایدهآل میسازد.

قابلیت اطمینان: این الگوریتم به دلیل طراحی دقیق و استانداردهای بالای امنیتی، بسیار قابل اطمینان است و در بسیاری از سیستمهای امنیتی مهم مورد استفاده قرار میگیرد.

این ویژگیها و خصوصیات الگوریتم SHA-256 را به یک ابزار کلیدی در حفظ امنیت دیجیتال تبدیل کردهاند و از این رو، در بسیاری از فناوریهای نوین مانند بلاکچین و ارزهای دیجیتال به کار گرفته میشود.

[irp posts=”15663″ name=”الگوریتم اثبات دانش صفر (zero knowledge proof) چیست و چه کارایی دارد؟”]

کاربردهای الگوریتم SHA-256

الگوریتم SHA-256 به دلیل داشتن امنیت بالا و قابلیت اطمینان، در زمینههای متعددی کاربرد دارد.این الگوریتم نه تنها در بلاک چین و ارزهای دیجیتال، بلکه در بسیاری از سیستمهای امنیتی و رمزنگاری دیگر نیز مورد استفاده قرار میگیرد.

در ادامه، به برخی از مهمترین کاربردهای الگوریتم SHA-256 میپردازیم:

- امنیت بلاکچین: SHA-256 یکی از اصلیترین توابع هش استفاده شده در فناوری بلاکچین است. این الگوریتم برای ایجاد هش بلاکها و تأیید تراکنشها به کار میرود، که این امر به حفظ تمامیت زنجیره بلاکچین و جلوگیری از تغییرات غیرمجاز کمک میکند.

- استخراج ارزهای دیجیتال: در فرآیند استخراج بیتکوین و سایر ارزهای دیجیتال که از الگوریتم Proof of Work استفاده میکنند، SHA-256 برای محاسبه هش تراکنشها و ایجاد بلاکهای جدید به کار برده میشود.

- تأیید امضاهای دیجیتال: SHA-256 در سیستمهای امضای دیجیتال برای ایجاد یک هش منحصر به فرد از دادهها استفاده میشود، که سپس با کلید خصوصی رمزنگاری میشود تا امضای دیجیتال ایجاد شود.

- امنیت پروتکلهای ارتباطی: در پروتکلهای ارتباطی مانند TLS و SSL، SHA-256 برای ایجاد هشهایی استفاده میشود که به تأیید هویت سرورها و محافظت از اطلاعات منتقل شده کمک میکند.

- تأیید صحت نرمافزار: SHA-256 برای ایجاد هشهایی استفاده میشود که به کاربران اجازه میدهد تا صحت نرمافزارهای دانلود شده را تأیید کنند و از این طریق از دانلود نرمافزارهای مخرب جلوگیری میشود.

- هشینگ رمز عبور: SHA-256 برای تبدیل رمزهای عبور به هشهای رمزنگاری شده استفاده میشود تا در صورت دسترسی غیرمجاز به پایگاه داده، رمزهای عبور در معرض خطر قرار نگیرند.

- حفاظت از تمامیت دادهها: با استفاده از SHA-256 میتوان تمامیت دادهها را تضمین کرد. هرگونه تغییر در دادهها منجر به تغییر در هش خواهد شد، که این امر به راحتی قابل تشخیص است.

- اعتبارسنجی درستی فایلها: SHA-256 برای ایجاد یک هش منحصر به فرد از فایلها استفاده میشود که میتواند برای بررسی اینکه آیا فایلی تغییر کرده یا خیر مورد استفاده قرار گیرد.

- اعتبارسنجی امضاهای دیجیتال: این الگوریتم در فرآیند ایجاد و تأیید امضاهای دیجیتال کاربرد دارد، که این امر به تأیید هویت فرستنده و تمامیت دادههای امضا شده کمک میکند.

- پروتکلهای رمزگذاری و مجوزهای دیجیتال: SHA-256 در پروتکلهای رمزگذاری مانند SSL/TLS برای ایجاد امنیت در ارتباطات و همچنین در سیستمهای مجوز دیجیتال برای تأیید صحت نرمافزارها و محتوا استفاده میشود.

این کاربردها نشاندهنده اهمیت و گستردگی استفاده از الگوریتم SHA-256 در حفظ امنیت دیجیتال است. با پیشرفت فناوری و افزایش نیاز به امنیت دادهها، انتظار میرود که کاربردهای این الگوریتم همچنان در حال گسترش باشد.

[irp posts=”16274″ name=”الگوریتم تندرمینت (Tendermint) چیست و چگونه کار میکند؟”]

نقش الگوریتم SHA-256 در بلاکچین

الگوریتم SHA-256 به عنوان یکی از مهمترین اجزای فناوری بلاکچین، نقش کلیدی در افزایش امنیت و پایداری شبکههای بلاکچین ایفا میکند.

در این بخش، به بررسی نقش الگوریتم SHA-256 در فرآیندهای مختلف بلاکچین میپردازیم.

- نقش SHA-256 در فرآیند استخراج بلاک: در بلاکچینهایی که از اثبات کار (Proof of Work) استفاده میکنند، مانند بیتکوین، SHA-256 برای محاسبه هش بلاکها به کار میرود. ماینرها با استفاده از قدرت پردازشی خود، هشی را محاسبه میکنند که با شرایط خاص شبکه مطابقت دارد. این فرآیند که به عنوان استخراج شناخته میشود، به تأیید تراکنشها و اضافه کردن بلاکهای جدید به زنجیره کمک میکند.

- تأیید تراکنشها با استفاده از SHA-256: هر تراکنش در شبکه بلاکچین با استفاده از الگوریتم SHA-256 هش میشود. این امر به تأیید تمامیت و اصالت تراکنشها کمک میکند و اطمینان حاصل میکند که تراکنشها پس از ثبت در بلاکچین، تغییر ناپذیر باقی میمانند.

- ارتباط بین SHA-256 و امنیت شبکه بلاکچین: استفاده از SHA-256 در بلاکچین به ایجاد یک شبکه امن کمک میکند. با تضمین اینکه هر بلاک به طور یکتا به بلاک قبلی خود متصل است، SHA-256 به جلوگیری از حملات دوباره خرج کردن (Double Spending) و تغییرات غیرمجاز در زنجیره کمک میکند. این امنیت افزوده، اعتماد به شبکه بلاکچین را افزایش میدهد و پایهای محکم برای توسعه اقتصاد دیجیتال فراهم میآورد.

با توجه به این کاربردها، الگوریتم SHA-256 به عنوان یکی از اساسیترین اجزای فناوری بلاکچین شناخته میشود و نقش مهمی در تضمین امنیت و پایداری این شبکهها دارد. این الگوریتم با ارائه راهحلهای امنیتی قوی، به حفظ امنیت دیجیتال و توسعه فناوریهای نوین کمک شایانی میکند.

تاثیر الگوریتم SHA-256 در ارزهای دیجیتال

در دنیای ارزهای دیجیتال، الگوریتم SHA-256 به عنوان یکی از مهمترین ابزارهای تأمین امنیت شناخته میشود. این الگوریتم نقش حیاتی در فرآیندهای مختلفی از جمله استخراج ارز دیجیتال ، تأیید تراکنشها و حفظ امنیت شبکههای ارز دیجیتال ایفا میکند.

در این بخش، به بررسی چگونگی استفاده و تأثیر الگوریتم SHA-256 در ارزهای دیجیتال میپردازیم.

- استخراج ارز دیجیتال: SHA-256 به طور گسترده در فرآیند استخراج ارزهای دیجیتال مانند بیتکوین به کار میرود. ماینرها با استفاده از این الگوریتم، هشهایی را محاسبه میکنند که باید با یک هدف مشخص (معروف به دشواری استخراج) مطابقت داشته باشند تا بتوانند بلاک جدیدی را به زنجیره اضافه کنند و به عنوان پاداش، ارز دیجیتال دریافت کنند.

- تأیید تراکنشها: هر تراکنش در شبکههای ارز دیجیتال با استفاده از الگوریتم SHA-256 هش میشود. این فرآیند به تأیید صحت و تمامیت تراکنشها کمک میکند و اطمینان حاصل میکند که تراکنشها پس از ثبت، قابل تغییر نیستند.

- امنیت شبکه: SHA-256 در حفظ امنیت شبکههای ارز دیجیتال نقش مهمی دارد. با اطمینان از اینکه هر بلاک به طور یکتا به بلاک قبلی خود متصل است، این الگوریتم به جلوگیری از حملات و تغییرات غیرمجاز در شبکه کمک میکند.

این کاربردها نشان میدهند که الگوریتم SHA-256 چگونه به یکی از اساسیترین اجزای امنیت در ارزهای دیجیتال تبدیل شده است. با توجه به افزایش روزافزون استفاده از ارزهای دیجیتال، اهمیت این الگوریتم در حفظ امنیت و اعتماد در این اکوسیستمها بیش از پیش افزایش مییابد.

[irp posts=”15384″ name=”آموزش کامل استراتژی پله ای برای خرید و فروش ارز دیجیتال”]

مزایا و معایب الگوریتم SHA-256

الگوریتم SHA-256 یکی از مهمترین توابع هش در امنیت سایبری و فناوریهای رمزنگاری شناخته شده است. این الگوریتم که برای تضمین تمامیت دادهها و ارائه امنیت در برابر حملات مختلف طراحی شده، هم مزایای قابل توجهی دارد و هم ممکن است با چالشهایی روبرو باشد.

در این بخش، به بررسی این جنبهها میپردازیم.

مزایا

1. امنیت بالا: الگوریتم SHA-256 با ارائه هشهای 256 بیتی، مقاومت بسیار خوبی در برابر حملات کولیژن و بروت فورس دارد. این به معنای این است که احتمال تولید دو پیام با هش یکسان بسیار کم است که از لحاظ امنیتی بسیار مهم است.

2. پایداری و قابلیت اطمینان: به دلیل ساختار محکم و تستشده، SHA-256 یکی از پایدارترین و قابل اعتمادترین الگوریتمهای هش است. این ویژگی باعث میشود که بتوان به صورت مداوم از آن در کاربردهای امنیتی استفاده کرد.

3. سازگاری با استانداردها: این الگوریتم با استانداردهای بینالمللی امنیتی سازگار است و در بسیاری از سیستمهای امنیتی مورد استفاده قرار میگیرد. این به معنای این است که میتوان آن را با سایر ابزارها و فناوریهای امنیتی به راحتی ادغام کرد.

4. سرعت پردازش مناسب: در مقایسه با سایر الگوریتمهای هش، SHA-256 سرعت پردازش نسبتاً سریعی دارد. این ویژگی آن را برای کاربردهایی که نیاز به پردازش سریع دادهها دارند، بسیار مورد استفاده قرار میدهد.

معایب

1. تهدیدات آینده: با پیشرفت فناوری، بهویژه در زمینه کامپیوترهای کوانتومی، ممکن است SHA-256 در آینده کمتر امن باشد. این وضعیت نیازمند تحقیقات و پژوهشهای بیشتر در زمینه امنیت سایبری است.

2. محدودیتهای عملکردی: در سیستمهای با حجم بالای تراکنش، ممکن است SHA-256 کمتر کارآمد باشد. این محدودیت ممکن است باعث کندی در عملکرد و کارایی سیستمهای بزرگتر شود.

3. نیاز به توسعه و بهروزرسانی: با افزایش نیازهای امنیتی، ممکن است نیاز به توسعه و بهروزرسانی الگوریتمهای هش مانند SHA-256 باشد تا با تهدیدات جدید مقابله کنند. این نیازمندی به توجه به تحولات فناوری و نیازهای جدید امنیتی است.

4. تغییرات فناوری: با پیشرفت فناوری و ظهور کامپیوترهای کوانتومی، ممکن است SHA-256 در آینده کمتر امن باشد. این نیازمندی به توسعه و تحقیقات در زمینه رمزنگاری و امنیت سایبری را نشان میدهد.

بهطور خلاصه، الگوریتم SHA-256 با ویژگیهای امنیتی بالا و سرعت مناسب، ابزار مهمی در زمینه امنیت سایبری است. با این حال، نیاز به توسعه مداوم و توجه به چالشهای آینده، از جمله معایب آن است.

چالشها و محدودیتهای SHA-256

الگوریتم SHA-256 یکی از مهمترین توابع هش در امنیت سایبری است که برای تضمین تمامیت دادهها و ارائه امنیت در برابر حملات مختلف طراحی شده است.

با ارائه هشهای 256 بیتی، SHA-256 مقاومت بسیار خوبی در برابر حملات کولیژن و بروت فورس دارد. این الگوریتم به دلیل ساختار محکم و تستشدهاش، یکی از پایدارترین و قابل اعتمادترین الگوریتمهای هش است و با استانداردهای بینالمللی امنیتی سازگار است.همچنین، در مقایسه با سایر الگوریتمهای هش، سرعت پردازش SHA-256 نسبتاً سریع است.اما با پیشرفت فناوری، به ویژه در زمینه کامپیوترهای کوانتومی، ممکن است SHA-256 در آینده از امنیت کمتری برخوردار باشد.

این کامپیوترها میتوانند با سرعتی فراتر از کامپیوترهای کلاسیک، به شکستن الگوریتمهای هش بپردازند. همچنین، در سیستمهای با حجم بالای تراکنش، ممکن است SHA-256 کمتر کارآمد باشد و نیاز به توسعه و بهروزرسانی داشته باشد.برای مقابله با این چالشها، توسعهدهندگان و محققان در حال ارائه راهحلهایی مبتنی بر الگوریتمهای هش مقاومتبالاتری هستند.

از جمله این راهحلها، استفاده از الگوریتمهای هش کوانتومی مانند SHA-3 و BLAKE3 است که به عنوان جایگزینهای پتنسیلی برای SHA-256 مطرح شدهاند و قدرت مقاومت بیشتری در برابر کامپیوترهای کوانتومی دارند.

با این وجود، SHA-256 همچنان در حال حاضر یکی از معتبرترین و امنترین الگوریتمهای هش محسوب میشود. اما مهم است که به طور مداوم امنیت آن را در برابر تهدیدات رو به رشد سایبری ارزیابی کرده و در صورت لزوم، به دنبال راهحلهای جدید و بهروزتر برای حفظ امنیت باشیم.

[irp posts=”13140″ name=”معرفی بهترین ارز دیجیتال برای سرمایه گذاری بلند مدت”]

نتیجه گیری

در این مقاله، ما به بررسی دقیق الگوریتم SHA-256 و نقش آن در دنیای بلاکچین و ارزهای دیجیتال پرداختیم. الگوریتم SHA-256 به عنوان یکی از مطمئنترین توابع هش در امنیت سایبری، از اهمیت ویژهای برخوردار است و به عنوان یکی از اساسیترین اجزای فناوریهای مدرن شناخته میشود.

این الگوریتم با ارائه هشهای 256 بیتی، امنیت بالایی را در برابر حملات مختلف فراهم میآورد و به تضمین تمامیت و اصالت دادهها کمک میکند.

با وجود مزایای فراوان، SHA-256 همچنان با چالشهایی مواجه است، از جمله تهدیدات ناشی از پیشرفت فناوری کامپیوترهای کوانتومی و محدودیتهای مربوط به مقیاسپذیری. با این حال، تا زمانی که این چالشها به طور مؤثر مدیریت شوند، SHA-256 به عنوان یک استاندارد امنیتی در این حوزهها باقی خواهد ماند.در نهایت، الگوریتم SHA-256 به عنوان یک بخش حیاتی از اکوسیستم دیجیتال ما ادامه خواهد داد و اهمیت آن در حفظ امنیت و اعتماد در فناوریهای نوین همچنان پررنگ خواهد بود. این الگوریتم نه تنها در حال حاضر بلکه در آینده نیز به عنوان یک ابزار کلیدی در حفظ امنیت دیجیتال ما خواهد بود.

سوالات متداول

الگوریتم SHA-256 چیست؟

SHA-256، که مخفف Secure Hash Algorithm 256-bit است، یک الگوریتم هش است که توسط آژانس امنیت ملی آمریکا (NSA) طراحی شده است. این الگوریتم یک داده ورودی را میگیرد و یک خروجی ثابت به طول 256 بیت تولید میکند. این خروجی، به عنوان “هش” شناخته میشود.

SHA-256 چگونه کار میکند؟

SHA-256 با گرفتن دادههای ورودی، آنها را به چندین بلوک تقسیم میکند. سپس، هر بلوک را به صورت جداگانه پردازش میکند و در نهایت، هشهای حاصل از هر بلوک را با هم ترکیب میکند تا هش نهایی را تولید کند.

چرا SHA-256 در بلاکچین استفاده میشود؟

SHA-256 به دلیل ویژگیهای امنیتی خاص خود، برای استفاده در بلاکچین بسیار مناسب است. این الگوریتم از ویژگی “یک طرفه” برخوردار است، یعنی اگر هش یک داده را داشته باشیم، نمیتوانیم داده اصلی را بازیابی کنیم. این ویژگی، بلاکچین را برای معاملات مالی امن و شفاف کرده است.

SHA-256 در ارزهای دیجیتال چگونه کار میکند؟

در ارزهای دیجیتال مانند بیت کوین، SHA-256 برای ایجاد آدرسهای کیف پول، تأیید معاملات و ایجاد بلاکهای جدید در بلاکچین استفاده میشود. همچنین، این الگوریتم در فرآیند استخراج بیت کوین نیز نقش مهمی دارد.

SHA-256 چقدر امن است؟

SHA-256 یکی از الگوریتمهای هش امنترین موجود است. تا کنون، هیچ حملهای برای بازگرداندن داده اصلی از یک هش SHA-256 موفق نشده است. با این حال، همانند هر الگوریتم دیگری، SHA-256 نیز در برابر حملات کوانتومی آسیبپذیر است.

SHA-256 چه تفاوتی با الگوریتمهای هش دیگر دارد؟

SHA-256 در مقایسه با الگوریتمهای هش دیگر، مانند MD5 یا SHA-1، از سطح امنیت بالاتری برخوردار است. همچنین، طول هش خروجی در SHA-256 بیشتر است، که باعث میشود تعداد هشهای ممکن بیشتر باشد و احتمال برخورد هشها کمتر شود.

SHA-256 چه تاثیری بر روی سرعت معاملات در بلاک چین دارد؟

SHA-256 میتواند بر سرعت معاملات در بلاک چین تاثیر بگذارد. این الگوریتم نیاز به قدرت پردازش بالا دارد و ممکن است باعث شود معاملات کمی کند شوند. با این حال، این تأخیر در مقابل سطح امنیت بالایی که SHA-256 فراهم میکند، قابل قبول است.

SHA-256 چه تاثیری بر روی استخراج بیت کوین دارد؟

SHA-256 نقش مهمی در فرآیند استخراج بیت کوین دارد. استخراج بیت کوین در واقع یک رقابت برای حل یک معمای ریاضی است که با استفاده از SHA-256 ایجاد شده است. کسی که اولین بتواند این معما را حل کند، جایزه استخراج را دریافت میکند.

SHA-256 چه تاثیری بر روی امنیت ارزهای دیجیتال دارد؟

SHA-256 با ایجاد یک هش یکتا برای هر معامله، امکان تغییر یا تقلب در معاملات را از بین میبرد. این باعث میشود ارزهای دیجیتالی مانند بیت کوین، از سطح امنیت بالایی برخوردار باشند.

SHA-256 چه تاثیری بر روی آینده بلاک چین و ارزهای دیجیتال دارد؟

با توجه به امنیت بالای SHA-256، این الگوریتم همچنان یکی از مهمترین الگوریتمهای هش در بلاک چین و ارزهای دیجیتال خواهد بود. با این حال، با پیشرفت تکنولوژیهای کوانتومی، ممکن است نیاز به توسعه الگوریتمهای هش جدید و امنتری باشد.

نویسنده: شورش قادری